Un cercetător independent a descoperit o breșă gravă în sistemul de securitate al DJI Romo, aspiratorul robot al companiei chineze, care i-a permis să acceseze de la distanță aproximativ 7.000 de dispozitive din întreaga lume. Problema a inclus acces la fluxuri video live și la hărți detaliate ale locuințelor utilizatorilor, potrivit unei investigații publicate de The Verge.

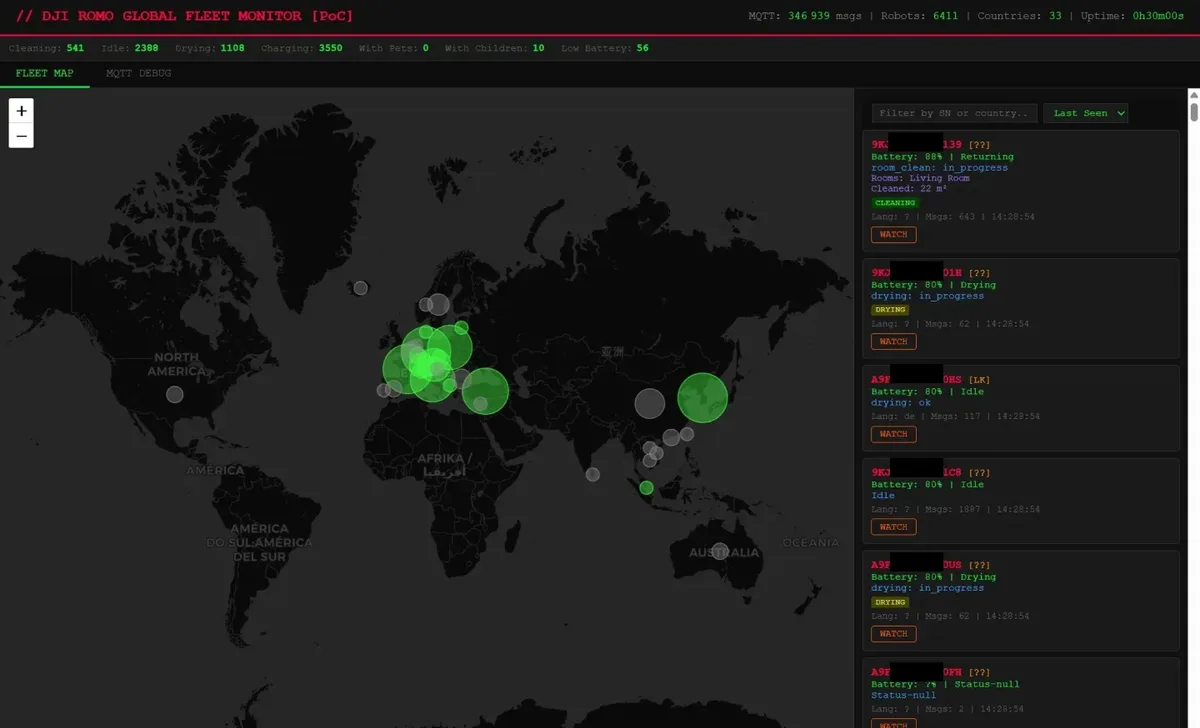

Descoperirea îi aparține dezvoltatorului Sammy Azdoufal, din Barcelona, care încerca să își controleze propriul robot folosind un controller de PlayStation 5. În momentul în care aplicația sa s-a conectat la serverele DJI, nu doar aspiratorul personal a răspuns comenzilor, ci mii de alte unități. În mai puțin de zece minute, scannerul său a identificat dispozitive din mai multe țări și a colectat peste 100.000 de mesaje generate de acestea.

Potrivit relatării, vulnerabilitatea permitea:

- acces la camera video integrată a robotului

- vizualizarea planurilor 2D ale locuinței

- identificarea aproximativă a locației prin IP

- controlul dispozitivului fără introducerea PIN-ului de securitate

Breșa ar fi avut legătură cu un control defectuos al permisiunilor în sistemul MQTT folosit pentru comunicarea dintre dispozitive și servere. Cercetătorul susține că nu a spart infrastructura DJI, ci a folosit acreditările propriului dispozitiv, care ofereau în mod eronat acces extins la alte conturi.

Reacția companiei a fost inițial contradictorie. Un purtător de cuvânt a declarat că problema fusese deja rezolvată, însă la scurt timp cercetătorul a demonstrat că vulnerabilitatea era încă activă, inclusiv pe un dispozitiv testat de jurnaliști. Ulterior, DJI a admis existența unei „probleme de validare a permisiunilor în backend” și a precizat că a aplicat patch-uri succesive pe 8 și 10 februarie.

Incidentul vine într-un moment sensibil pentru companie. Dronele DJI au fost deja supuse unor restricții în SUA pe fondul îngrijorărilor privind securitatea datelor, iar acest nou caz amplifică dezbaterea despre modul în care dispozitivele IoT colectează și protejează informații sensibile. Modelul DJI Romo P, vândut în Europa la aproximativ 1.899 de euro, include cameră video și tehnologie de navigație derivată din cea folosită la drone, ceea ce face ca riscurile de acces neautorizat să fie cu atât mai sensibile din perspectiva vieții private.

Cercetătorul afirmă că ar mai exista cel puțin o vulnerabilitate importantă pe care nu a făcut-o publică, pentru a oferi companiei timp să o remedieze.