O aplicație Android de generare video cu inteligență artificială a expus aproape 2 milioane de imagini și clipuri private ale utilizatorilor, din cauza unei configurări greșite a unui spațiu de stocare în cloud, potrivit unei investigații publicate de Cybernews. Fișierele puteau fi accesate public, fără autentificare.

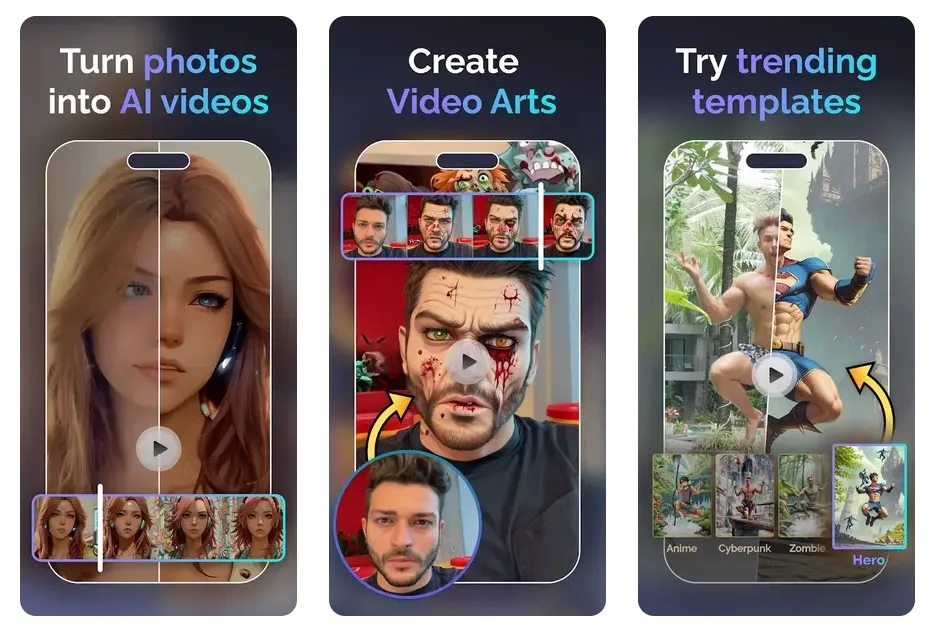

Aplicația „Video AI Art Generator & Maker”, descărcată de peste 500.000 de ori din Google Play și evaluată cu 4,3 stele, a lăsat expuse date încă de la lansarea sa, în iunie 2023. Cercetătorii au descoperit că un spațiu Google Cloud Storage era configurat greșit, permițând acces liber la conținut.

În total, au fost identificate aproximativ 8,27 milioane de fișiere media, însumând peste 12 terabiți de date. Printre acestea:

- peste 1,57 milioane de imagini încărcate de utilizatori;

- peste 385.000 de videoclipuri încărcate;

- 2,87 milioane de videoclipuri generate cu inteligență artificială;

- 2,87 milioane de imagini generate cu inteligență artificială;

- peste 386.000 de fișiere audio generate.

Datele includeau atât conținut procesat de aplicație, cât și fișierele originale, care puteau conține informații sensibile. Potrivit GDPR, operatorii de date sunt obligați să asigure măsuri tehnice adecvate pentru protejarea informațiilor personale, iar o stocare publică neprotejată este puțin probabil să respecte aceste cerințe. Amenzile pot ajunge la 20 de milioane de euro sau 4% din cifra de afaceri globală anuală.

Aplicația a fost dezvoltată de Codeway Dijital Hizmetler Anonim Sirketi, companie înregistrată în Turcia, unele produse fiind publicate și prin Deep Flow Software Services Fzco, entitate din Emiratele Arabe Unite. Grupul depășește, cumulat, 10 milioane de descărcări. După notificări repetate, accesul public la date a fost restricționat pe 3 februarie 2026, însă compania nu a oferit un punct de vedere oficial.

Investigația face parte dintr-o cercetare mai amplă a Cybernews, care arată că 72% dintre aplicațiile Android cu inteligență artificială analizate conțin cel puțin un „secret” integrat direct în cod, vulnerabilitate ce poate facilita breșe de securitate. Cazul evidențiază riscurile majore asociate aplicațiilor de editare foto-video bazate pe inteligență artificială, care pot acumula rapid volume mari de date sensibile.